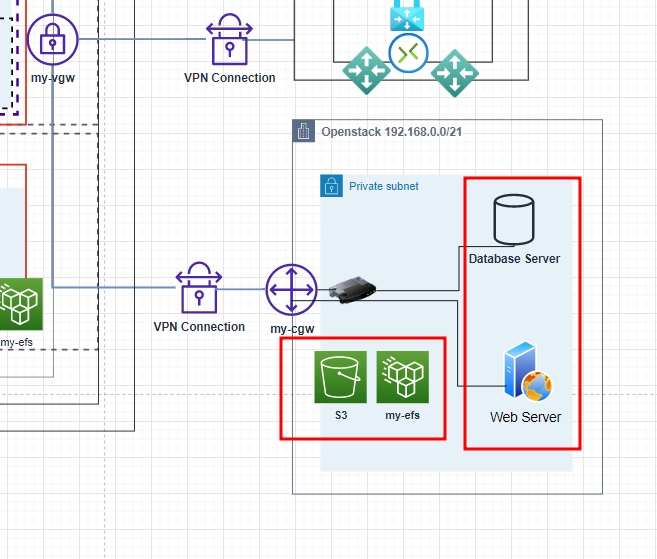

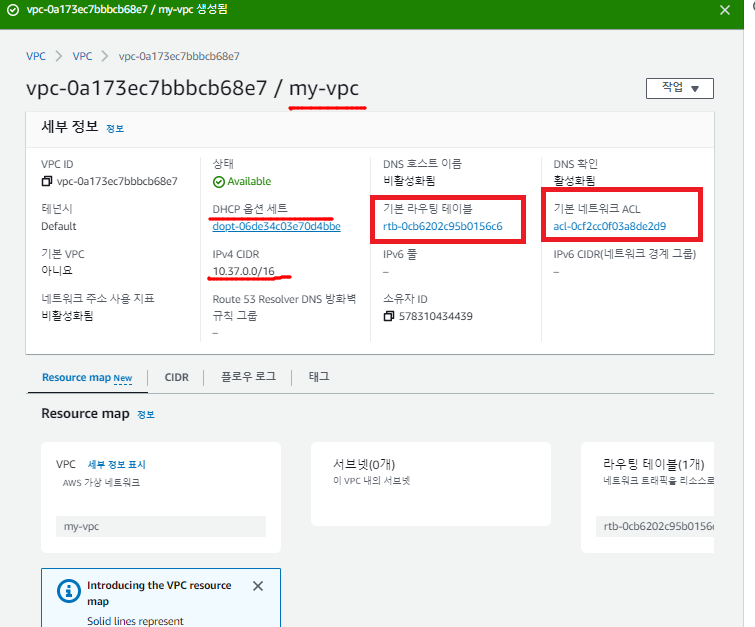

- AWS 0. 파일 구조 terraform aws-set ec2-alb 1. VPC # mkdir aws-set && cd $_ # vi variables.tf variable "security_group_name" { description = "The name of the security group" type = string default = "terraform-example-instance" } # vi main.tf provider "aws" { region = "ap-northeast-2" } * VPC resource "aws_vpc" "test_vpc" { cidr_block = "192.168.0.0/16" enable_dns_hostnames = true enable_dns_support..